Verhinderung des Umgangs mit dem Kopierschutz verhindern

-

03-07-2019 - |

Frage

Jeder, der einen Torrent -Tracker besucht, wird mit Sicherheit Scharen von "rissigen" Programmen finden, die von einfacher Shareware bis hin zu Software -Suiten reichen, die Tausende von Dollar kosten. Es scheint, dass solange sich das Programm nicht auf einen Remote-Dienst (z. B. ein MMORPG) beruht, dass eine integrierte Kopierschutz oder eine Benutzerauthentifizierung nutzlos ist.

Ist es effektiv nicht möglich, zu verhindern, dass ein Cracker den Kopierschutz umgeht? Wieso den?

Lösung

Tut mir leid, dass ich in einem alten Faden eingebrochen bin, aber das ist es, was wir beruflich machen, und wir sind wirklich wirklich gut darin. Es ist alles, was wir tun. Einige der Informationen hier sind also falsch und ich möchte den Datensatz klarstellen.

Der theoretisch unheilbare Schutz ist nicht nur möglich, sondern auch das, was wir verkaufen. Das Basismodell, das die wichtigsten Kopierschutzanbieter (einschließlich der USA) folgen, besteht darin, die Verschlüsselung der EXE und DLLs und einen geheimen Schlüssel zum Entschlüsseln zur Laufzeit zu verwenden.

Es gibt drei Komponenten:

Sehr starke Verschlüsselung: Wir verwenden die 128-Bit-Verschlüsselung von AES, die effektiv gegen einen Brute-Force-Angriff immun ist. Eines Tages, wenn Quantencomputer üblich sind, ist es möglicherweise möglich, sie zu brechen, aber es ist unangemessen anzunehmen, dass Sie diese Festigkeitsverschlüsselung knacken, um Software im Gegensatz zu nationalen Geheimnissen zu kopieren.

Sicherer Schlüsselspeicher: Wenn ein Cracker den Schlüssel zur Verschlüsselung erhalten kann, werden Sie versteckt. Die einzige Möglichkeit, zu garantieren, dass ein Schlüssel nicht gestohlen werden kann, besteht darin, ihn auf einem sicheren Gerät zu speichern. Wir verwenden einen Dongle (es gibt viele Geschmacksrichtungen, aber das Betriebssystem sieht es immer nur als abnehmbares Flash -Laufwerk). Der Dongle speichert den Schlüssel auf einem Smart Card -Chip, der gegen Seitenkanalangriffe wie DPA gehärtet wird. Die Schlüsselerzeugung ist an mehrere Faktoren gebunden, die nicht deterministisch und dynamisch sind, sodass kein einzelner Schlüssel/Master-Riss möglich ist. Die Kommunikation zwischen dem Schlüsselspeicher und der Laufzeit auf dem Computer wird ebenfalls verschlüsselt, sodass ein Mann-in-the-Middle-Angriff vereitelt wird.

Debugger -Erkennung: Grundsätzlich möchten Sie einen Cracker daran hindern, einen Schnappschuss von Speicher zu nehmen (nach der Entschlüsselung) und eine ausführbare Datei daraus machen. Einige der Dinge, die wir tun, um dies zu verhindern, ist geheim, aber im Allgemeinen ermöglichen wir die Erkennung von Debugger und sperren die Lizenz, wenn ein Debugger anwesend ist (dies ist eine optionale Einstellung). Wir entschlüsseln das gesamte Programm auch nie vollständig im Speicher, sodass Sie nie den gesamten Code erhalten können, indem Sie Speicher "stehlen".

Wir haben einen Vollzeit -Kryptologen, der fast das Schutzsystem eines jeden knacken kann. Er verbringt seine ganze Zeit damit, zu untersuchen, wie man Software knackt, damit wir sie verhindern können. Sie glauben also nicht, dass dies nur ein billiger Shill für das ist, was wir tun, wir sind nicht einzigartig: Andere Unternehmen wie Safenet und Arxan Technologies können auch sehr starke Schutz bieten.

Viele Nur-Software- oder Verschleierungsprogramme sind leicht zu knacken, da der Cracker nur den Programmeintrittspunkt identifizieren und auf alle Lizenzprüfungen oder andere Dinge abzweigen, die der ISV eingefügt hat, um die Piraterie zu verhindern. Einige Leute, selbst mit Dongles, werden einen Dialog erfassen, wenn die Lizenz nicht gefunden wird. Einen Haltepunkt für diesen Fehler gibt dem Cracker einen schönen Ort im Montagecode, um einen Patch zu machen. Auch dies erfordert einen unverschlüsselten Maschinencode, um verfügbar zu sein-etwas, das Sie nicht erhalten, wenn Sie eine starke Verschlüsselung des .exe durchführen.

Eine letzte Sache: Ich denke, wir sind einzigartig, als wir mehrere offene Wettbewerbe hatten, bei denen wir Menschen ein System zur Verfügung gestellt und sie eingeladen haben, es zu knacken. Wir hatten einige ziemlich kräftige Geldpreise, aber noch niemand hat unser System geknackt. Wenn ein ISV unser System nimmt und es falsch implementiert, unterscheidet es sich nicht von einem tollen Vorhängeschloss an Ihrer Haustür an einem billigen Haspel mit Holzschrauben-einfach umher. Wenn Sie jedoch unsere Tools verwenden, wie wir dies vorschlagen, glauben wir, dass Ihre Software nicht geknackt werden kann.

HTH.

Andere Tipps

Nein, es ist nicht wirklich möglich, es zu verhindern. Sie können es extrem schwierig machen - einige Starforce -Versionen haben anscheinend erreicht, dass auf Kosten der ernsthaften Verärgerung einer Reihe von "Benutzern" (Opfer möglicherweise genauer sein könnten).

Ihr Code läuft auf ihrem System und sie können damit alles tun, was sie wollen. Fügen Sie einen Debugger bei, ändern Sie den Speicher, was auch immer. Ist einfach so.

Spore scheint ein elegantes Beispiel dafür zu sein, wo drakonische Bemühungen in diese Richtung nicht nur nicht vollständig verhindern, dass es in P2P -Netzwerken usw. geteilt wird, sondern auch erheblich schadete das Bild des Produkts Und mit ziemlicher Sicherheit die Verkäufe.

Es ist auch erwähnenswert, dass Benutzer möglicherweise einen Kopierschutz für ihre eigene Verwendung knacken müssen. Ich erinnere mich, dass ich vor einigen Jahren Diablo auf meinem Laptop gespielt habe, das keinen internen optischen Antrieb hatte. Also ließ ich mich in einem No-CD-Riss fallen und wurde dann mehrere Stunden lang in einem langen Flugzeugflug unterhalten. Diese Art von Scheck zu erzwingen, und daher sind Benutzer eine Fehlfeindlichkeit der dümmsten Art.

Es ist unmöglich, es zu stoppen, ohne Ihr Produkt zu brechen. Der Beweis:

Angesichts: Die Menschen, die Sie nicht verhindern möchten, hackt/stehlen, werden zwangsläufig viel anspruchsvoller sein als ein großer Teil Ihres Marktes.

Zugegeben: Ihr Produkt wird von einigen Mitgliedern der Öffentlichkeit verwendet.

GEBOT: Die Verwendung Ihres Produkts erfordert Zugriff auf die Daten auf einer bestimmten Ebene.

Daher müssen Sie Ihnen genügend Mode für die Verschlüsselungsschlüssel-/Kopierschutzmethode/Programmdaten für die Öffentlichkeit veröffentlichen, dass die Daten in ihrer nutzbaren/unverschlüsselten Form gesehen wurden.

Deshalb haben Sie in etwas Mode machte Ihre Daten für Piraten zugänglich.

Daher sind Ihre Daten für die Hacker leichter zugänglich als Ihr legitimes Publikum.

Daher wird alles, was über die vereinfachteste Schutzmethode hinausgeht, Ihr legitimes Publikum wie Piraten behandelt und sie entfremdet

Weil es eine feste Verteidigung gegen einen denkenden Gegner ist.

Die Militärtheoretiker haben dies zu Tode geschlagen, wie viele Jahrtausende vor Jahrtausenden?

Kopierschutz ist wie Sicherheit-es ist unmöglich, 100% Perfektion zu erreichen, aber Sie können Schichten hinzufügen, die es nacheinander schwieriger machen, es zu knacken.

Die meisten Bewerbungen haben einen Punkt, an dem sie (selbst) fragen: "Ist die Lizenz gültig?" Der Hacker muss diesen Punkt nur finden und den kompilierten Code ändern, um "Ja" zurückzugeben. Alternativ können Cracker mit Brute-Force verschiedene Lizenzschlüssel ausprobieren, bis man funktioniert. Es gibt auch soziale Faktoren - sobald eine Person das Tool kauft, veröffentlichen sie möglicherweise einen gültigen Lizenzcode im Internet.

Die Code -Verschleierung macht es also schwieriger (aber nicht unmöglich), den Code zu finden, um sich zu ändern. Die digitale Unterzeichnung der Binärdateien macht es schwieriger, den Code zu ändern, aber immer noch nicht unmöglich. Brute-Force-Methoden können mit langen Lizenzcodes mit vielen Fehlerkorrekturbits bekämpft werden. Soziale Angriffe können gemindert werden, indem ein Name, eine E -Mail und eine Telefonnummer erforderlich sind, nämlich Teil des Lizenzcode selbst. Ich habe diese Methode zu großer Wirkung verwendet.

Viel Glück!

Der Unterschied zwischen Sicherheit und Kopierschutz besteht darin, dass Sie mit Sicherheit einen Vermögenswert vor einem Angreifer schützen und gleichzeitig Zugriff durch einen autorisierten Benutzer zulassen. Mit dem Kopierschutz sind der Angreifer und der autorisierte Benutzer dieselbe Person. Das macht einen perfekten Kopienschutz unmöglich.

Ich denke, angesichts genügend Zeit kann ein potenzieller Cracker alle Kopierschutz umgehen, auch solche, die Rückrufe für Remote-Server verwenden. Alles, was es braucht, ist, den gesamten ausgehenden Datenverkehr über ein Feld umzuleiten, in dem diese Anfragen gefiltert werden und mit den entsprechenden Nachrichten antworten.

Auf einer langen Zeitleiste ist die Überlebensrate von Kopierschutzsystemen 0. Alles ist mit genügend Zeit und Wissen umgekehrt.

Vielleicht sollten Sie sich auf Möglichkeiten konzentrieren, Ihre Software mit echten, registrierten, nicht geknackten Versionen attraktiver zu machen. Überlegener Kundendienst, Vorteile für die Registrierung usw. belohnen legitime Benutzer.

Grundsätzlich hat uns die Geschichte gezeigt, die Sie mit Kopierschutz am meisten kaufen können, ist ein wenig Zeit. Grundsätzlich, da es Daten gibt, die jemand in eine Richtung sehen soll, gibt es eine Möglichkeit, diese Daten zu erreichen. Da es eine Möglichkeit gibt, kann jemand diesen Weg ausnutzen, um zu den Daten zu gelangen.

Das einzige, was für eine Kopierschutz oder eine Verschlüsselung dies tun kann, ist es sehr schwierig, etwas zu erreichen. Wenn jemand genug motiviert ist, gibt es immer die brutale Kraft, sich umzugehen.

Noch wichtiger ist jedoch, dass wir im Computer -Softwareraum unzählige Tools haben, die uns sehen, wie die Dinge funktionieren, und sobald Sie die Methode erhalten, wie der Kopierschutz funktioniert, ist es eine sehr einfache Angelegenheit, das zu bekommen, was Sie wollen.

Das andere Problem ist, dass der Kopierschutz größtenteils Ihre Benutzer, die für Ihre Software bezahlen, nur frustriert. Schauen Sie sich das Open -Source -Modell an, das sie nicht stören, und einige Leute verdienen eine Menge Geld und ermutigen die Menschen, ihre Software zu kopieren.

"Der Versuch, Bits nicht zu machen, ist wie der Versuch, Wasser nicht nass zu machen." - Bruce Schneier

Kopierschutz und andere Formen des Managements für digitale Beschränkungen sind von Natur aus zerbrechlich, da es nicht möglich ist, einen Strom von Bits für einen Computer sichtbar zu machen und gleichzeitig zu verhindern, dass dieser Computer sie kopiert. Es kann einfach nicht gemacht werden.

Wie andere betont haben, dient der Schutz des Kops nur dazu, legitime Kunden zu bestrafen. Ich habe keine Lust, Sporen zu spielen, aber wenn ich das tat, würde ich es wahrscheinlich kaufen, aber dann die geknackte Version installieren, da es tatsächlich ein besseres Produkt für das Fehlen des Systems für das System für systemschädigende Securom oder Immobilienabschaltung ist.

}} Warum?

Sie können den teuersten Safe der Welt kaufen und ihn verwenden, um etwas zu schützen. Sobald Sie die Kombination verschenken, um den Safe zu öffnen, haben Sie Ihre Sicherheit verloren.

Gleiches gilt für Software. Wenn Sie möchten, dass Personen Ihr Produkt verwenden, müssen Sie ihnen die Möglichkeit geben, den sprichwörtlichen sicheren zu öffnen und auf den Inhalt zuzugreifen, und die Verschleierung der Methode zum Öffnen des Schlosses hilft nicht. Sie haben ihnen die Möglichkeit gewährt, es zu öffnen.

Sie können Ihren Kunden/Benutzern entweder vertrauen oder übermäßige Zeit und Ressourcen verschwenden, um sie zu besiegen, anstatt die Funktionen bereitzustellen, für die sie bezahlen möchten.

Es zahlt sich einfach nicht darum, sich darum zu kümmern. Wirklich. Wenn Sie Ihre Software nicht schützen und es gut ist, wird es zweifellos jemand Raubkopien. Die Barriere wird natürlich niedrig sein. Aber die Zeit, die Sie vor dem Nicht -Mühe sparen, ist Zeit, die Sie in Ihr Produkt, Ihr Marketing, Ihre Kundenbeziehungen usw. investieren können und Ihren Kundenstamm langfristig aufbauen können.

Wenn Sie die Zeit damit verbringen, Ihr Produkt zu schützen, anstatt es zu entwickeln, werden Sie die Piraterie auf jeden Fall reduzieren. Aber jetzt können Ihre Konkurrenten möglicherweise Funktionen entwickeln, für die Sie keine Zeit hatten, und Sie können auch kurzfristig weniger verkaufen.

Wie andere betonen, können Sie leicht reale und legitime Benutzer mehr frustrieren, als die Gauner frustrieren. Beachten Sie immer Ihre zahlenden Benutzer, wenn Sie eine Umfangstechnik entwickeln.

Wenn Ihre Software gesucht wird, haben Sie keine Hoffnung gegen die Armee der gelangweilten 17 -Jährigen. :)

Bei persönlichem Kopier-/Nicht-kommerzielles Urheberrechtsverletzungen scheint der Schlüsselfaktor die Beziehung zwischen dem Preis des Artikels und der Leichtigkeit des Kopierens zu sein. Sie können die Schwierigkeit erhöhen, sie zu kopieren, aber mit abnehmenden Renditen wie durch einige der vorherigen Antworten hervorgehoben. Der andere Angriff wäre es, den Preis zu senken, bis der Anstrengung, ihn über BitTorrent herunterzuladen, umständlicher ist, als ihn einfach zu kaufen.

Es gibt tatsächlich viele erfolgreiche Beispiele, bei denen ein Autor einen Sweet Spot of Pricing gefunden hat, der sicherlich zu einem großen Gewinn für sich geführt hat. Der Versuch, eine 100% nicht autorisierte Kopienprävention zu verfolgen, ist eine verlorene Sache. Sie müssen nur eine große Gruppe von Kunden erhalten, die bereit sind, zu bezahlen, anstatt Illegale herunterzuladen. Genau das, was Pirating Softweare kostengünstig macht, ist auch das kostengünstige, um Software zu veröffentlichen.

Es gibt einen einfachen Weg, ich bin erstaunt, dass Sie dies in den obigen Antworten nicht gesagt haben. Verschieben Sie den Kopierschutz in einen gesicherten Bereich (verstehen Sie Ihren Server in Ihrem sicheren Labor). Ihr Server erhält eine Zufallsnummer von Clients (prüfen Sie, ob die Nummer vorher nicht verwendet wurde), verschlüsseln Sie einige immer weiterentwickelnde Binärcode- / Berechnungsergebnisse mit der Clientsnummer und Ihrem privaten Schlüssel und senden Sie ihn zurück. Kein Hacker kann dies umgehen, da er keinen Zugriff auf Ihren Servercode hat.

Was ich beschreibe, ist im Grunde genommen WebService Other SSL. Hier geht es heutzutage am meisten.

Nachteile: Ein Wettbewerber entwickelt während der Zeit, in der Sie Ihren Krypto -Code beendet haben, eine Offline -Version desselben Produkts.

Bei Schutzmaßnahmen, die kein Netzwerk erfordern:

Laut Notizen dauerte es zwei Jahre, um eine beliebte Anwendung zu knacken, die ein ähnliches Schema verwendete, wie in Johns Antwort beschrieben. (Benutzerdefinierte Hardware -Dongle -Schutz)

Ein weiteres Schema, das keinen Dongle umfasst, ist "expansiven Schutz". Ich habe dies gerade geprägt, aber es funktioniert wie folgt: Es gibt eine Anwendung, die Benutzerdaten spart und für die die Benutzer Erweiterungen und dergleichen von Drittanbietern kaufen können. Wenn der Benutzer die Daten lädt oder neue Erweiterungen verwendet, enthält die Erweiterungen und die gespeicherten Daten auch Code, der Schecks durchführt. Und natürlich werden diese Schecks auch durch Prüfsummenprüfungen geschützt. Es ist nicht so sicher auf dem Papier wie das andere Schema, aber in der Praxis wurde diese Anwendung ständig halb gekränkt, so dass sie hauptsächlich als Versuch fungiert Gut.

Der entscheidende Punkt ist, obwohl diese geknackt werden können, wenn genügend Softwareanbieter solche Systeme verwendeten, würde dies die wenigen Menschen in der Warescene, die bereit sind, sich diesen zu widmen, überarbeiten. Wenn Sie die Mathematik ausführen, muss der Schutz nicht einmal so groß sein, solange genügend Anbieter diese benutzerdefinierten Schutzmaßnahmen verwendeten, die sich ständig verändert haben, würde er einfach die Crackers und die Warez -Szene dann und dort enden. *

Der einzige Grund, warum dies nicht geschehen ist, ist, dass Verlage einen einzigen Schutz kaufen, den sie überall verwenden, und es zu einem riesigen Ziel ist, genau wie Windows ein Ziel für Malware ist. Jeder in mehr als einzelne App verwendete Schutz ist ein größeres Ziel. Also muss jeder seinen eigenen, einzigartigen, vielschichtigen expansiven Schutz machen. Die Menge an Warez -Veröffentlichungen würde auf vielleicht Dutzend Veröffentlichungen pro Jahr fallen, wenn es Monate dauert, um eine einzelne Veröffentlichung von den besten Crackern zu knacken.

Nun, um einige Theorycrafting in Marketing -Software zu erhalten:

Wenn Sie glauben, dass Warez einen lohnenden Marketingwert bietet, sollte dies im Geschäftsplan berücksichtigt werden. Dies könnte eine sehr sehr (auch) grundlegende Lite -Version mit sich bringen, die immer noch wenige Dollar kostete, um sicherzustellen, dass sie geknackt wurde. Anschließend würden Sie die Benutzer mit "begrenztem Zeitaufwand billig von den Lite -Versionen" -An anbietet und andere Upselling -Taktiken anbieten. Die Lite-Version sollte wirklich höchstens eine kaufwürdige Funktion haben und ansonsten sehr verkrüppelt sein. Der Preis sollte wahrscheinlich <10 $ sein. Die Vollversion sollte wahrscheinlich doppelt so stark sein wie der Upgrade-Preis der Lite Pay-Demo-Version von 10 US-Dollar. z.B. Wenn die Vollversion 80 US-Dollar beträgt, bieten Sie Upgrades von der Lite-Version zur Vollversion für 40 US-Dollar oder etwas, das wirklich wie ein Killer-Schnäppchen zu sein scheint. Natürlich würden Sie es vermeiden, diese Schnäppchen an Käufer zu enthüllen, die für die 80 -Dollar -Ausgabe direkt gegangen sind.

Es wäre wichtig, dass die Vollversion keine Ähnlichkeit im Code mit der Lite -Version geteilt hat. Sie würden beabsichtigen, dass die Lite-Version versichert wird und die Vollversion entweder zeitintensiv ist, um zu knacken oder eine Netzwerkabhängigkeit in der Funktionalität zu haben, die nur schwer lokal nachahmen kann. Cracker sind wahrscheinlich spezieller auf das Riss, als zu versuchen, Teile der Funktionalität zu codieren/zu replizieren, die die Anwendung auf dem Webserver hat.

* Addendum: Für Apps/Spiele könnte die Szene in so unwahrscheinlichen und theoretischen Umständen enden. Für andere Dinge wie Musik/Filme und in der Praxis würde ich es für digitale DL-Käufer, zusätzliche sammelbare physische Artikel oder Online-Online Wert - Viele Menschen sind Sammler von Sachen (insbesondere die Piraten) und könnten zum Kauf verlangt werden, wenn dies etwas Wünschbares über eine digitale Kopie gewinnt.

Vorsicht - es gibt etwas, das als "Gesetz steigender Erwartungen" bezeichnet wird. Beispiel aus Spielen: Ultima 4-6 Standardbox enthielt eine Karte aus Stoff, und Skyrim Collectors Edition verfügt über eine Karte aus Papier. Die Erwartungen waren gestiegen und einige Leute werden mit einer Papierkarte nicht zufrieden sein. Sie möchten entweder die Qualität der Produkte oder den Service konstant halten oder die Erwartungen im Voraus verwalten. Ich glaube, dies ist kritisch, wenn Sie diese wertschöpfenden Dinge betrachten, da Sie möchten, dass sie wünschenswert, aber nicht zunehmend teuer sind, und nicht zu etwas zu werden, das so wertlos erscheint, dass es den Zweck besiegt.

Dies ist eine Gelegenheit, bei der Qualitätssoftware eine schlechte Sache ist, denn wenn niemand Ihre Software ist, werden sie keine Zeit damit verbringen, sie zu knacken, andererseits waren Dinge wie Adobe's Master Collection CS3 nur wenige Tage nach der Veröffentlichung verfügbar.

Die Moral dieser Geschichte ist also, wenn Sie nicht möchten, dass jemand Ihre Software stiehlt. Es gibt eine Option: Schreiben Sie nichts, was es wert ist, gestohlen zu werden.

Ich denke, jemand wird eine dynamische KI -Möglichkeit entwickeln, alle aktuell Standardmethoden des Kopierschutzes zu besiegen. Heck, ich würde gerne gerne dafür bezahlt werden, an diesem Problem zu arbeiten. Sobald sie dort ankommen, werden neue Methoden entwickelt, aber es wird die Dinge verlangsamen.

Die zweitbeste Möglichkeit für die Gesellschaft, die Diebstahl von Software zu stoppen, besteht darin, sie stark zu bestrafen und die Strafen durchzusetzen.

Der beste Weg ist es, den moralischen Niedergang umzukehren und dadurch die Integrität in der Gesellschaft zu erhöhen.

Eine verlorene Sache, wenn ich jemals einen gehört habe ... das heißt natürlich nicht, dass Sie es nicht versuchen sollten.

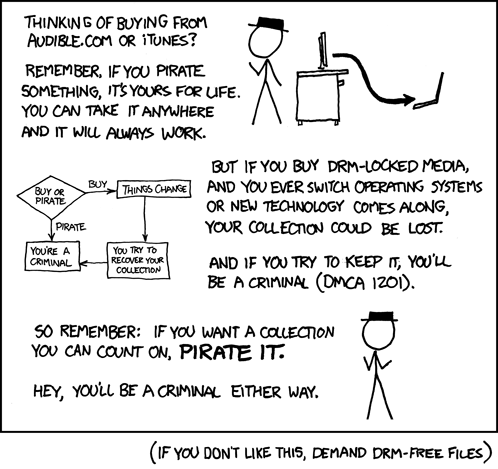

Persönlich mag ich Penny Arcades Einstellung: "Ein zyklisches Argument mit einem wörtlichen Strohhalm"ALT -Text http://sonicloft.net/im/52